前言

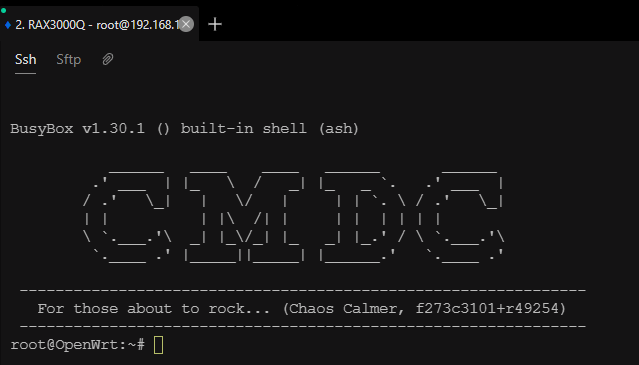

之前的那篇文章里的漏洞被中移修复了,现在我又找到了一个新的漏洞!

需要的东西

- Reqable 黄鸟电脑版

- 老朋友 https://www.revshells.com/ 和 NetCat

- 健全的脑子

艰辛的探索过程

我先是把ping那个页面测了个遍,愣是绕不过 :(

然后发现:

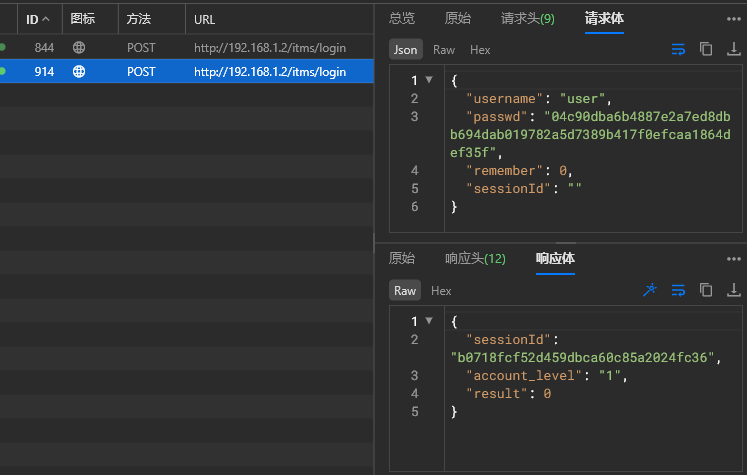

这个地方的账户等级原本是3,被我改成1之后解锁了下面的功能:

- 主题切换(只有绿色和蓝色)

- 主题风格(淡入淡出和左右滚动)

- WMM多媒体加速,好高级看不懂(

- 路由配置

- ......

然后发现配置文件能导出,最后发现这玩意是加密的,而且密码是啥窝也不知道,把隔壁RAX3000M的密码改成RAX3000Q,发现不行,最后放弃了。

不知道为什么,在前端隐藏的页面打不开。

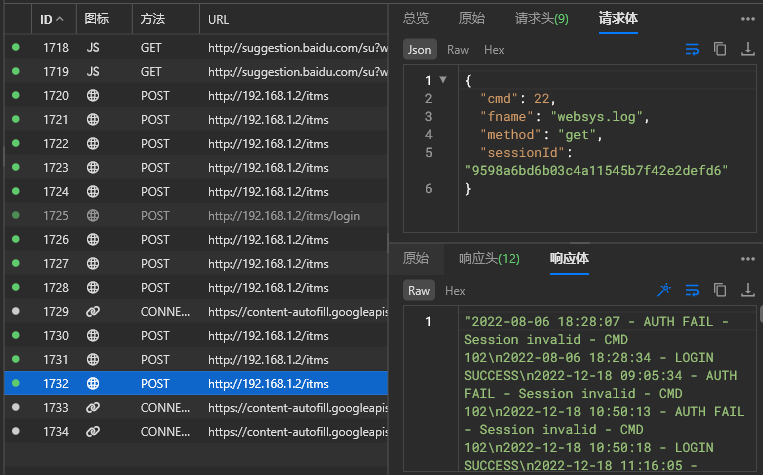

最后东找西找发现了个系统日志,去Reqable一看:

我去,这不是妥妥的任意文件读取漏洞吗?

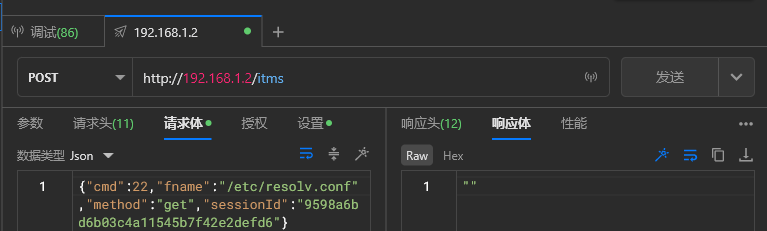

于是我试了一下/etc/resolv.conf,发现不行(

最后试了一下命令执行,成功了!

教程

-

启动 Reqable 并设置好系统代理

-

用浏览器登录一遍路由器

-

找到

/item/login,先把"account_level": "3",复制一遍右键重写→修改响应,把"account_level": "3",改成"account_level": "1",。 -

重新登录一遍

-

更多→管理→日志管理,把日志开关打开

-

回到 Reqable 寻找日志

-

右键编辑,在

websys.log的右边改成|你的反弹shell命令 -

发送!

别忘了启动 netcat !

剩下的折腾教程可以去百度搜,这个漏洞也许很快会被修复,且用且珍惜。